« Simple Network Management Protocol » (ou SNMP pour faire plus simple) est LE protocole sur lequel repose toutes les technologies/outils de gestion réseau (ou presque). Mais à mesure que les architectures réseaux deviennent plus complexes et que les préoccupations en matière de sécurité deviennent plus importantes, il est (super) nécessaire de disposer d’un protocole plus robuste et sécurisé. C’est là qu’intervient la dernière versions de SNMP, la version v3, un revirement à 180° en matière de paradigme. Dans ce mini-article on va explorer ce changement de paradigme, comprendre pourquoi ces changements étaient nécessaires et enfin les mettre en place sur un routeur Cisco.

La Promesse de SNMPv3

SNMPv3 répond aux mêmes besoins de gestion réseaux que ses prédécesseurs (SNMPv1 et SNMPv2c), donc zéro progrès de ce côté là. Quand on pense à SNMPv3, il faut immédiatement penser à renforcer la sécurité.

Alors que SNMPv1 et SNMPv2c offrent une configuration et une surveillance plus simples, ils manquaient cruellement de mesures de sécurité robustes ; elles se basaient sur un système de chaînes de communauté (essentiellement des mots de passe partagés entre les différents acteurs du réseau ; c’est une vieille technique d’IAM) pour le contrôle d’accès. Ces versions transmettaient les données en clair, on comprend alors pourquoi ça pose des risques de sécurité importants.

Pourquoi SNMPv3 ?

Comme on l’a dit et redit SNMPv3 = fonctionnalités de sécurité avancées. Ce qui inclut :

1 – Authentification et Chiffrement:

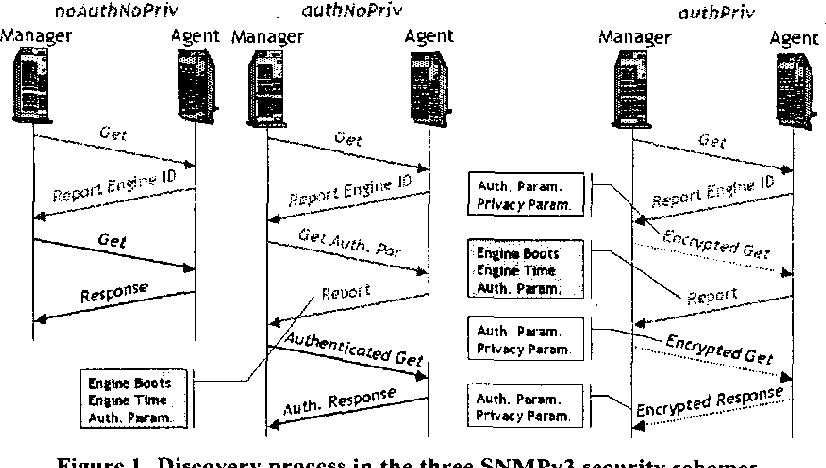

Plusieurs modes sont disponibles, à vous de vous adapter selon ce que vous allez en faire.

- NoAuthNoPriv : Ni authentification ni chiffrement, assez similaire aux versions antérieures, adapté aux environnements où la sécurité n’est pas une préoccupation majeure.

- AuthNoPriv : Fournit l’authentification mais pas le chiffrement, garantissant l’identité de l’expéditeur (non-répudiation bonjour) MAIS les données ne sont pas chiffrées.

- AuthPriv : L’authentification et le chiffrement sont mis en place, AuthPriv offre le plus haut niveau de sécurité en garantissant la confidentialité et l’intégrité des données.

2 – Modèle de Sécurité Basé sur les Utilisateurs (USM):

- SNMPv3 introduit un modèle de sécurité basé sur les utilisateurs, il permet l’authentification des utilisateurs et offre différents niveaux de sécurité (NoAuthNoPriv, AuthNoPriv, AuthPriv). Ce modèle garantit que chaque demande est associée à un utilisateur authentifié, empêchant l’accès non autorisé et garantissant l’expéditeur d’un message. Adieu les chaînes chaînes de communauté.

3 – Vues, Groupes et Utilisateurs SNMP:

- Vues SNMP : Ensemble de droits (ou d’accès a une branche d’objets avec un OID pour être plus exacte) qui restreignent l’accès à des informations spécifiques au sein de la MIB en fonction d’OID.

- Groupes SNMP : Regroupent plusieurs utilisateurs SNMP et les associent à une ou des vues spécifiques, définissant ainsi des permissions distinctes.

- Utilisateurs SNMP : Utilisateurs individuels au sein d’un ou plusieurs groupes SNMP, chacun configuré avec différents niveaux de sécurité pour assurer un contrôle précis sur l’accès à l’information réseau.

Une belle comparaison de ce système serait le système IAM qu’on retrouve sur AWS. On a des utilisateurs qui appartiennent a des groupes ; et ces groupes là possèdent un ensemble de droits (ici les Vues) qu’on leur a octroyés.

Alors, l’exemple suivant n’a RIEN avoir avec la gestion réseau mais je trouve qu’il illustre assez bien le concept. C’est l’exemple de Bob, un comptable au sein de Bobentreprise.

Bob ∈ GroupeComptables

Bob ∈ GroupeEmployes

Et de la même manière:(Rappel: ⊂ est le symbole d’inclusion | ‘⊂’ = « est inclus dans »)

GroupeComptable ⊂ VueVirement

GroupeComptable ⊂ VueFactures

GroupeEmployes ⊂ VuePlanningSalleDeReunion

Configurer SNMPv3

Prenons maintenant l’exemple d’un routeur Cisco. La configuration de SNMPv3 implique plusieurs étapes pour assurer des paramètres de sécurité adéquats :

1 – Définir les Vues SNMP :

snmp-server view all iso included snmp-server view noInterfaces ifTable excluded

2 – Créer des Groupes SNMP :

snmp-server group rwGroup v3 priv read all write all snmp-server group roGroup v3 priv read noInterfaces

3 – Configurer les Utilisateurs SNMP :

snmp-server user userNoAuthNoPriv roGroup v3 snmp-server user userAuthNoPriv roGroup v3 auth md5 myAuthPass snmp-server user userAuthPriv rwGroup v3 auth md5 myAuthPass priv des myPrivPass snmp-server user userAuthPrivAES rwGroup v3 auth sha myAuthPass priv aes 256 myPrivPassAES

Conclusion

SNMPv3 est une mise à niveau cruciale pour toute organisation sérieuse quant à la sécurisation de ses opérations de gestion réseau. Les mécanismes robustes d’authentification et de chiffrement qu’elle met en place fournissent les outils nécessaires pour protéger les données réseau sensibles contre les accès non autorisés et les menaces potentielles. Toute organisation qui adopte SNMPv3 est une organisation qui peut se vanter que ses pratiques de gestion réseau sont à la fois efficaces et sécurisées, pour garantir une infrastructure réseau plus résiliente.

Rejoignez la Discussion

Avez-vous implémenté SNMPv3 dans votre réseau ? Quels défis et avantages avez-vous rencontrés ?

Dites-moi ce que vous en avez pensé !

Auteur : Le Saint Guru, Tarek Mahfoudh

Laisser un commentaire