Mardi (08/04/2025), j’ai pu assister à la Table ronde du Collège des Praticiens du Club EBIOS sur l’évaluation de la dangerosité des parties prenantes.

Vous pourrez trouver le compte rendu de cette Table Ronde ici.

La thématique de cette dernière édition était particulièrement intéressante puisqu’il s’agit d’une thématique qu’on retrouve énormément en GRC et qui fait écho au TPRM (Third-Party Risk Management) vu à travers le prisme d’EBIOS.

On peut notamment retrouver ce TPRM dans le quatrième pilier de DORA « La gestion des risques liés aux prestataires tiers de services TIC ». Ou encore dans les contrôles organisationnels l’ISO 27001/27002 (5.19 à 5.23) :

- 5.19 Information security in supplier relationships

- 5.20 Addressing information security within supplier agreements

- 5.21 Managing information security in the ICT supply chain

- 5.22 Monitoring, review and change management of supplier services

- 5.23 Information security for use of cloud services

Après tout ce qui a été dit pendant la Table Ronde, je me suis dit : pourquoi ne pas revenir sur chaque sujet abordé et partager mon avis ? C’est parti pour un petit tour d’horizon ! Bonne lecture !

Bien Support VS Partie Prenante

Pour comparer deux choses, on utilise leur définition, alors reprenons les bibles de l’analyse de risque cyber, et par là, j’entends le guide EBIOS RM (version 1.5).

Définitions du Guide EBIOS RM version 1.5

Bien Support – Composante du système d’information sur laquelle repose une ou plusieurs valeurs métier. Un bien support peut être de nature numérique, physique ou organisationnelle.

Partie Prenante – Élément (personne, système d’information, organisation, ou source de risque) en interaction directe ou indirecte avec l’objet de l’étude. On entend par interaction toute relation intervenant dans le fonctionnement normal de l’objet de l’étude. Une partie prenante peut être interne ou externe à l’organisation à laquelle appartient l’objet de l’étude.

EXEMPLES : partenaire, prestataire, client, fournisseur, filiale, service connexe support.

Mon commentaire sur la définition

Je suis absolument d’accord avec les définitions, mon seul soucis, c’est l’ajout des ‘systèmes d’information’ dans la définition de ‘partie prenante’ du guide EBIOS :

Partie Prenante – Élément (personne, système d’information, organisation, ou source de risque) en interaction directe ou indirecte avec l’objet de l’étude. On entend par interaction toute relation intervenant dans le fonctionnement normal de l’objet de l’étude. Une partie prenante peut être interne ou externe à l’organisation à laquelle appartient l’objet de l’étude.

EXEMPLES : partenaire, prestataire, client, fournisseur, filiale, service connexe support.

Mon avis !

Dans ma vision des choses, une partie prenante est une personne physique ou morale (organisation ou autorité), externe ou interne, qui gouverne un bien support et qui est représentée par des équipes, des procédures et des politiques.

A mon humble avis : Bien Support et Partie Prenante doivent forcément coexister. Un bien support ne devient pas partie prenante et une partie prenante ne devient pas bien support. Les deux sont complémentaires.

Et donc si on cherche à examiner un bien support pour déterminer si on doit le considérer comme une partie prenante et le conserver dans l’étude : on ne devrait pas directement étudier le bien support, mais plutôt la partie prenante qui y est associé.

Et par conséquent, on étudie les équipes, les procédures et les politiques de l’organisation qui l’a à charge (DSI, prestataires, fournisseurs, etc.). Pour moi, c’est ça, la partie prenante !

A partir de là, ça devient plus facile de se pencher sur les questions de confiance (difficile d’évaluer la confiance vis-à-vis d’un serveur ou d’un SI 😳).

« Mais Tarek, vu qu’on parle de confiance… »

Comment évaluer la confiance envers une partie prenante ?

Alors, encore une fois, humblement, je me permets de donner mon point de vue :

Il faut se souvenir que la raison pour laquelle ces parties prenantes sont des parties prenantes, c’est parce qu’on a une responsabilité indirecte sur les biens supports. Et donc, une connaissance limitée des périmètres qu’ils couvrent. De facto, on n’a aucun contrôle sur les moyens opérationnels mis en œuvre pour la sécurité. Mais malgré ça, on a un contrôle sur les engagements ! Et ça, ça nous donne de quoi manœuvrer !

L’idée est donc d’aller regarder les engagements de la partie prenante (souvent consignés dans le PAS – Plan d’Assurance Sécurité pour les prestataires ou fournisseurs) et d’évaluer la qualité de ces engagements.

- Est-ce que la PAS est à la hauteur de MES besoins en sécurité ? Est-ce qu’il est trop générique ? Est-ce qu’il est flou ?

- Est-ce que leur SI a été homologué ? Si oui, tant mieux mais ce n’est pas suffisant, leur système est homologué mais il ne me révèle rien sur la granularité de leur étude.

- Notez ce point dans un coin de vos têtes, on va y revenir prochainement.

- Est-ce que leur SI est certifié 27001 ? Si oui, tant mieux mais ce n’est pas suffisant, leur SMSI témoigne de la rigueur de leur système de management, mais il ne me révèle rien sur la rigueur de leurs contrôles opérationnels.

- Note d’aparté : super article de Monsieur El Alaoui sur le sujet de la 27001 : Quand la certification ISO27001 devient un piège

La clé est donc d’organiser une réunion avec la partie prenante, de poser un maximum de questions, de recueilleur un maximum d’information pour pouvoir ensuite aviser sur la note qui sera donnée à la partie prenante.

Une autre idée que je trouve génial qui a été proposée par Monsieur El Alaoui était de faire de l’OSINT pour essayer de trouver les clients de la partie prenante. Si elle a de plus gros clients que nous, (ex : Azure, une Banque ou autre). « Alors ils ont un niveau de sécurité qui : au pire est meilleur que le mien » comme le dit Monsieur El Alaoui 🙂

Une autre idée, proposée par Monsieur Van Cauter consistait à inclure le service des Achats au process d’évaluation des parties prenantes, puisque les juristes pouvaient apporter beaucoup de valeurs à la discussion de par leurs connaissances des clauses contractuel des contrats.

Enfin une dernière idée proposée par Monsieur Hedoux était de demander la liasse fiscale. Alors je vous avoue ne pas avoir compris cette proposition, donc voici un article qui précisera tout ça mieux que moi : Liasse fiscale des tiers : pourquoi et comment la collecter ?

Pfffff. Super, on a enfin la note de confiance, plus que 3 autres critères. XD

Un peu de sérieux. Mais alors…

Quand est-ce qu’on peut transformer une partie prenante en potentielle source de risque (ou acteur de la menace) ?

En ce qui concerne cette question, ma pensée rejoint celle de Monsieur Olive, je pense que l’idée de partir sur une vue holistique de l’étude de l’écosystème reste la meilleure approche.

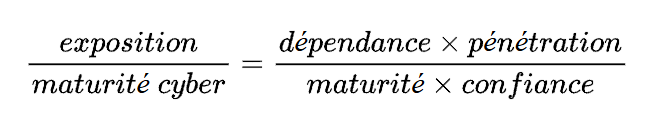

P.S. J’ai carrément fais du Latex pour vous, abonnez vous à la newsletter, c’est le minimum !

J’irai même plus loin et je rejoindrais Monsieur El Alaoui : je pense que les formules mathématiques servent uniquement à donner un indicateur d’aide à la décision sur qui conserver dans l’étude. Le Radar de l’écosystème est un outil d’aide mais il ne doit pas avoir le dernier mot concernant la décision finale (ex : « on garde la PP dans l’étude puisque le résultat du calcul est inférieur à 1,5 » — non).

Parce que si on fait ça, on a une question encore plus difficile sous la main : « À partir de quel seuil est-ce qu’on garde la partie prenante dans l’étude ? » Et là mon minot, on n’est pas sorti de l’auberge.

Donc la meilleure stratégie est d’avoir une vue holistique de l’étude des risques. Le radar n’est qu’un indicateur de plus, mais il faut se fier à son bon sens et à sa volonté (et celle de son client) de couvrir tel ou tel périmètre pour conserver une partie prenante.

Mieux vaut faire du cas par cas.

Mais alors en parlant de notation qualitative et non quantitative de ces critère…

Quelles échelles devrions nous utiliser ?

Beaucoup prônent l’utilisation des échelles sortis du guide EBIOS. Et comme Monsieur Olive, je ne suis pas l’un d’eux.

J’aime à croire que Thalès n’utilise pas les mêmes échelles que mon comptable (je n’ai pas de comptable).

L’échelle doit être adaptée au besoins SSI de l’organisation, mais je comprend très bien l’argument des moyens.

Les grosses organisations ont les moyens de concevoir leur propre échelles mais pas les petites. Mais si une petite organisation, avec son peu de moyens, souhaite homologuer ses SI (à raison), alors forcément, l’étude sera moins granulaire.

Et c’est de là que nous viens l’argument que je vous ai dis de noter dans un coin de vos têtes un peu plus haut :

« Est-ce que leur SI a été homologué ? Si oui, tant mieux mais ce n’est pas suffisant, leur système est homologué mais il ne me révèle rien sur la granularité de leur étude. «

Une homologation, bien que mené avec d’excellentes intentions reste un processus interne et ne dois pas être prise comme un certificat d’une quelconque étude qualitative, détaillée et granulaire.

Ce que j’en tire

Tout choix est justifiable tant qu’il est justifié. Toujours justifier ses choix sur les livrables pour avoir de la traçabilité sur le « pourquoi » on a pris tel ou tel décisions concernant les parties prenantes (ou autre d’ailleurs !).

Il faut voir l’analyse de risque comme un bout de code qu’on se partage entre développeurs, IL FAUT METTRE DES COMMENTAIRES.

Car après tout, EBIOS est un outil de collaboration avec le métier et un outil de communication avec la direction. Alors soyons de bons collaborateurs et de bons communicants !

Laisser un commentaire